そして、その活動の成果であるntop社の製品を近々リリースします。

本ブログ記事では、ntop製品の1つ高速ネットワークトラフィック分析ツールntopngをどのようにサイバーセキュリティツールとして活用するかを解説しています。

文:ジュピターテクノロジー よしひろ

本ブログ記事は、ntop社のブログ「How We Managed to Turn ntopng Into a Cybersecurity Tool」を意訳してご紹介しております。

以前、Suricataとntopngを連携する方法をブログに掲載しました(原文は、こちら)。

IDSはネットワーク管理において重要な役割を果たしますが、単なるセンサーであり、ネットワークの全体概要、過去のホスト/フロー履歴、デバイスタイプなど、ネットワーク全体を把握することはできません。

必要なのは、①トラフィックを分析、②何が間違っているかを学習、③現在と過去の動作を比較、④ネットワーク分析で使用できる結論を導き出す(アラートを送信するなど)ことです。

ntopngのこれら①~④の機能は、ユーザースクリプトという機能で実装されています。

以下のメニューからアクセスすることができます。

ユーザースクリプトは定期的(例: 毎分)もしくは、イベント(例: 対象のフローが検出)ごとに実行されます。

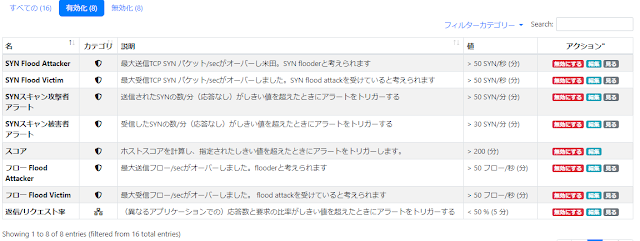

ユーザースクリプトが有効か無効かは、下図の右端「アクション」列で判断することができます。

以下は、「フロー」のユーザースクリプトです。

「ホスト」のユーザースクリプトです。

各ユーザースクリプトのアクション列「編集ボタンを押せば、閾値を調整することができます。

ユーザースクリプトは、アラートを生成することができます。

アラートはカテゴリ(ホスト、自律システム(autonomous system)、ネットワークなど)ごとに統合され、ユーザースクリプトによって生成されたアラートに基づいて毎分計算されるスコアと呼ばれる数値をカウントしていきます。

このカウンタを使って、「フロー」ページで、スコアに従ってアイテムを並べ替え、問題のある箇所を特定することができます。

ホスト画面のスコアフィールド横のグラフをクリックすると、該当ホストに付加されたスコアが時間とともにどのように変化したかを確認することができます。

本記事で扱っているntop社のntopng™という製品ですが、ご興味のある方は以下のリンクから弊社までお問い合わせください!

以前、Suricataとntopngを連携する方法をブログに掲載しました(原文は、こちら)。

IDSはネットワーク管理において重要な役割を果たしますが、単なるセンサーであり、ネットワークの全体概要、過去のホスト/フロー履歴、デバイスタイプなど、ネットワーク全体を把握することはできません。

必要なのは、①トラフィックを分析、②何が間違っているかを学習、③現在と過去の動作を比較、④ネットワーク分析で使用できる結論を導き出す(アラートを送信するなど)ことです。

ntopngのこれら①~④の機能は、ユーザースクリプトという機能で実装されています。

以下のメニューからアクセスすることができます。

ユーザースクリプトは定期的(例: 毎分)もしくは、イベント(例: 対象のフローが検出)ごとに実行されます。

ユーザースクリプトが有効か無効かは、下図の右端「アクション」列で判断することができます。

以下は、「フロー」のユーザースクリプトです。

「ホスト」のユーザースクリプトです。

各ユーザースクリプトのアクション列「編集ボタンを押せば、閾値を調整することができます。

ユーザースクリプトは、アラートを生成することができます。

アラートはカテゴリ(ホスト、自律システム(autonomous system)、ネットワークなど)ごとに統合され、ユーザースクリプトによって生成されたアラートに基づいて毎分計算されるスコアと呼ばれる数値をカウントしていきます。

このカウンタを使って、「フロー」ページで、スコアに従ってアイテムを並べ替え、問題のある箇所を特定することができます。

アクティブフロー画面

ホスト画面のスコアフィールド横のグラフをクリックすると、該当ホストに付加されたスコアが時間とともにどのように変化したかを確認することができます。

ホスト画面のスコアグラフリンク

ホストのスコアグラフ推移

本記事で扱っているntop社のntopng™という製品ですが、ご興味のある方は以下のリンクから弊社までお問い合わせください!